segunda-feira, 12 de dezembro de 2011

Intel Core i7-3960X: o processador mais caro que o dinheiro pode comprar

Intel Core i7-3960X: o processador mais caro que o dinheiro pode comprar

Chip com seis núcleos reais e clocks de quase 4 GHz chega ao mercado norte-americano por 1.050 dólares.

Por Renan Hamann12 de Dezembro de 20115.801 visualizações

A Intel lançou no mercado norte-americano o mais novo modelo de processadores da linha Sandy Bridge Core i7 Extreme (os mais potentes de cada geração). Sob o nome i7-3960X, o chip traz alguns recursos arrasadores que superam, de longe, até mesmo os mais completos dispositivos que faziam parte do catálogo da empresa.

Como top de linha da fabricante de processadores, é de se imaginar que um preço alto seja cobrado por ele. A Intel anunciou valores que se iniciam nos 990 dólares para revenda e não encontramos lojas virtuais dos Estados Unidos vendendo o dispositivo por menos de 1.049 dólares (1.875 reais).

Você quer saber quais são os recursos oferecidos pelo processador? Então se prepare para conhecer um pouco mais sobre as principais características presentes no chip que é o top de linha da Intel para este Natal.

Seis núcleos de processamento

Um dos principais pontos do Intel Core i7-3960X são os seis núcleos reais (cores) e doze simulados (threads) rodando em clocks (clique aqui para saber mais sobre o tema) de 3,3 GHz, podendo chegar aos 3,9 GHz graças à tecnologia Turbo Boost. Isso garante uma gama muito grande de operações e serviços sendo executados ao mesmo tempo, sem apresentar travamentos.

E esses clocks podem ser ainda mais altos, graças ao desbloqueio de multiplicador oferecido pelo processador. Geralmente, chips possuem o multiplicador bloqueado, obrigando os usuários que querem fazer overclock a alterarem a tensão elétrica aplicada ao dispositivo.

Com o desbloqueio, as frequências permitidas no clock podem ser aumentadas para deixar o processador ainda mais rápido. “Mas o que este multiplicador está multiplicando?” A resposta está na frequência do Barramento Frontal da placa-mãe, pois é ela que será levada até o processador.

Por exemplo: uma placa-mãe com Barramento Frontal de 200 MHz para ter a frequência de processamento de 2 GHz precisará de um processador com multiplicador de 10 vezes. Se este multiplicador for bloqueado, para o overclock, será necessário modificar a tensão (voltagem). Mas se for desbloqueado, será possível alterar para 11 ou 12 e conseguir clocks de 2,2 ou 2,4 GHz, respectivamente.

Memória cache de 15 MB

A memória cache é o local em que ficam armazenadas as informações de acesso rápido do computador. São dados frequentemente acessados pelo chip, evitando que existam períodos de latência entre ordem e execução das tarefas. Caso a memória cache não existisse, os processos seriam limitados à velocidade da memória, perdendo muito do que os processadores têm a oferecer.

Atualmente, processadores apresentam capacidade de memória cache para até 8 MB, com alguns casos mais avançados de 12 MB. O novo processador Intel Core i7-3960X vai muito além disso e oferece 15 MB para os usuários.

Controle de memória em quatro canais 1600 MHz

Para oferecer mais compatibilidade entre CPU e RAM, o Intel Core i7-3960X apresenta tecnologia de controle de memória em quatro canais. Isso garante frequências de até 1600 MHz para acesso mais rápido às informações que estão armazenadas no computador.

Esses quatro canais de comunicação permitem uma largura de interface de memória de até 51,2 GB/s. Segundo a própria Intel, o controlador de memória do Intel Core i7-3960X garante menos latência para “desempenho incrível em aplicativos que exigem processamento mais intenso”.

Novo chipset X79

Junto com o processador, a Intel apresentou o novo chipset X79, que garante muito mais recursos do que a versão anterior (X58). Uma das principais melhorias é o suporte à tecnologia PCI-Express 3.0, que oferece muito mais velocidade na transmissão de dados entre as placas de expansão e a placa-mãe. Também serão controlados pelo novo chipset:

Intel High Definition Audio;

8 portas PCI-Express;

6 portas SATA;

Intel SSD 3.0;

Intel Firmware e BIOS;

Intel Extreme Tuning;

Rede ethernet;

Até 14 portas USB 2.0.

Alto consumo de energia

O Intel Core i7-3960X não pretende ser modesto em nada. Sendo criado para desktops, ele consome muito mais energia do que qualquer processador feito para notebooks. A média de gasto é de 130 watts, o que demanda fontes mais potentes para suprir toda a energia.

Lembrando que o processador foi criado para computadores mais robustos, a maioria dos usuários também deve possuir placas de vídeo mais fortes e outros componentes que também exigem mais eletricidade. Por isso, é essencial que a fonte utilizada seja bastante avançada e compatível com o sistema.

.....

Mesmo com o alto consumo de energia, este processador é um dos melhores que podem ser encontrados atualmente. Os seis núcleos reais do chip fazem com que ele seja perfeito para os games mais avançados da atualidade, contando ainda com os benefícios da compatibilidade com as placas de expansão PCI-Express 3.0.

Se você está procurando montar um computador que possa permanecer com o mesmo chip principal por alguns anos, o Intel Core i7-3960X é uma ótima opção. O preço dele é um pouco salgado, mas caso você tenha condições de compra-lo, dificilmente se arrependerá.

sábado, 10 de dezembro de 2011

2011: A batalha dos navegadores

2011: A batalha dos navegadores

Realizamos testes pesados nos principais browsers do mercado. Confira qual programa fica com o título de melhor navegador deste ano.

Além de catástrofes naturais, crises econômicas e protestos político-sociais, o ano de 2011 foi marcado por uma disputa acirrada entre os navegadores. Com suas atualizações realizadas em períodos de tempo cada vez menores, o Internet Explorer, o Mozilla Firefox e o Google Chrome são os três principais browsers e brigam por fatias do mercado com unhas e dentes.

De acordo com uma pesquisa feita pela NetMarketShare no final do primeiro semestre deste ano, o IE ainda é o navegador mais usado no mundo, sendo adotado por 53,68% dos internautas. Ele é seguido pelo Firefox, com 21,76%, e Chrome, com 13,11%.

Contudo, em terras tupiniquins esse cenário é bem diferente. Levantamentos feitos com os acessos do Baixaki e Tecmundo mostram que o browser da Google está cada vez mais forte e se aproximando rapidamente do produto da Microsoft.

Se por um lado em nosso site de downloads o Internet Explorer ainda lidera a quantidade de acessos, com 38,65%, em nosso site de artigos tecnológicos o Google Chrome já tomou a ponta com 37,82%. Confira nesta matéria as estatísticas completas desse estudo.

Não podemos deixar de citar outros dois grandes concorrentes: Opera e Safari. Apesar de não terem o mesmo número de adeptos, esses navegadores possuem recursos e ferramentas tão bons quanto os de seus oponentes mais famosos. Em meio a tantas reformulações, atualizações e intrigas, resolvemos analisar esses cinco browsers para ver qual deles teve o melhor desempenho em 2011.

sexta-feira, 9 de dezembro de 2011

Canadense com 10 mil sites tatuados no corpo

Canadense com 10 mil sites tatuados no corpo bate recorde mundial

A meta agora é chegar aos 25 mil. A taxa para exibir o endereço é destinada a países pobres.

O canadense Pat Vaillancourt levou a publicidade para um outro nível. Em vez de vestir uma camisa ou boné de um patrocinador, ele resolveu tatuar no corpo o endereço de sites que pagam a ele uma taxa para terem a URL exibida nas costas ou nos braços.

Enquanto algumas páginas estão quase invisíveis, outras contam com a logo em um tamanho muito maior, o que significa que o “patrocínio” foi mais caro. Os 10 mil endereços tatuados deram ao canadense o recorde mundial na categoria.

De acordo com o OddityCentral, a ideia começou com um objetivo humanitário: metade do dinheiro pago serve como doação para ajudar a população do Haiti e da Somália, países pobres que passam por dificuldades em vários setores sociais. A próxima meta é chegar às 25 mil, mas o desejo de Vaillancourt é conseguir cerca de 100 mil tatuagens até a “aposentadoria”.

quinta-feira, 8 de dezembro de 2011

Bastidores da Google

Bastidores da Google: conheça os ambientes modernos do novo escritório da gigante

A empresa abriu as portas para mostrar o prédio inspirado em uma nave espacial, onde o trabalho é só uma parte da diversão.

No início deste ano, a Google inaugurou mais um escritório, desta vez em Victoria, área comercial e residencial localizada em Londres. A construção ficou conhecida como L4 e o que se sabia era que a sua aparência lembrava as naves espaciais da saga Star Wars. Porém, nesta semana, o DailyMail Online publicou várias fotos do local, mostrando tudo o que a empresa tem a oferecer para os seus funcionários.

O fato de a Google oferecer salas de descanso e video games para que os seus colaboradores usem durante o horário de trabalho não é nenhuma novidade. Porém, a forma como isso foi feito no escritório L4 chamou a atenção. A empresa disponibiliza diversos ambientes de criação, seja para os programadores – com uma aparência mais séria – ou para os designers, que necessitam de incentivos para as ideias criativas.

Que tal uma partida de sinuca?

Por sinal, “ideia” é a palavra-chave da empresa, que acredita na eficácia dos seus ambientes despojados e na integração entre os diversos setores que possui. Os corredores do prédio possuem quadros nos quais é possível escrever, desenhar e até mesmo fazer reuniões rápidas. Nunca se sabe quando uma ideia vai surgir, portanto, é melhor estar preparado.

Para promover ainda mais a comunicação entre os setores, inclusive os que não possuem uma relação direta, a Google também inseriu restaurantes no novo escritório, nos quais os funcionários podem experimentar culinárias de diversos países totalmente de graça. Afinal, ninguém pensa direito com o estômago vazio e é na hora do lanchinho que surgem as melhores inspirações.

Google comprou uma empresa por semana em 2011

Google comprou uma empresa por semana em 2011

Levantamento mostra que companhia adquiriu 57 empresas menores até agora, movimentando o equivalente a R$ 2,5 bilhões.

Sua empresa teve uma boa ideia? Espere uma ligação da Google. Apesar de soar como algo improvável, as chances de isso acontecer não são tão remotas assim, já que a empresa é famosa por comprar várias companhias menores e integrar aos seus serviços, como aconteceu com o Picasa e com o próprio YouTube.

De acordo com um levantamento feito pelo site TechCrunch, a média de pequenas empresas que são adquiridas pela corporação é de, pelo menos, uma por semana. Segundo a página, somente em 2011, nada menos do que 57 pequenas marcas foram integradas, movimentando um total de US$ 1,4 bilhão — cerca de R$ 2,5 bilhões no câmbio atual.

quarta-feira, 7 de dezembro de 2011

Intel e Micron

Intel e Micron iniciam produção de memória flash de 20nm com 64GB

Modelo com 128GB também já está no forno e deve ser produzido em breve. O consumidor pode esperar queda nos preços das memórias flash.

Em abril desse ano, a Intel e a Micron anunciaram que estavam movendo sua produção para memórias NAND flash de 20nm. Com isso veio a promessa de que os chips seriam 40% menores que os atuais, o que significa uma maior produção, menores custos e menor consumo de energia.

Agora, as empresas anunciaram que iniciaram o processo de produção em massa de memória de 64GB, usando a tecnologia de 20nm. Além disso, o mais impressionante fica por conta do anúncio que logo também serão produzidos componentes de 128GB.

Essas novas peças não só duplicam a capacidade dos atuais chips de 64GB, como também irão melhorar a performance. Vendo em outros termos, podemos dizer que hoje a Intel e a Micron podem armazenar 1 Terabit de dados na ponta dos dedos. Para os consumidores, isso irá significar mais espaço nos cartões microSD por um menor preço.

A produção dos componentes de 128GB devem começar em janeiro, sendo que até a primeira metade do ano, os primeiros cartões de memória com essa capacidade devem ser anunciados. Dessa forma, até o fim de 2012, podemos esperar celulares e tablets com capacidade enormes de armazenamento, além de uma considerável queda no preço dos cartões.

sexta-feira, 2 de dezembro de 2011

Eu já fui um Iluminatti

Erro 404: Eu já fui um Iluminatti

Revelações explosivas de um ex-membro da sociedade secreta que controla a sua vida.

Por Wikerson Landim25 de Novembro de 2011

125.043 visualizaçõesrecomende (0)

comentários (543)compartilhe este link A partir do momento em que este texto for publicado, minha vida corre perigo. Ponderei muito antes de desabafar e revelar algumas verdades que você nem imagina. Mas estou cansado de ver dia após dia tantas pessoas servindo como massa de manobra para uma minoria absoluta.

A Nova Ordem Mundial está em formação. Você não significa nada para nós, é apenas um peão em meio a nosso tabuleiro particular chamado mundo. Condicionamos você a usar os nossos produtos e a se encantar com as tecnologias que criamos, tudo para que você seja controlado em cada um dos seus passos e possa agir da maneira que for mais conveniente para nós.

Nós temos todas as respostas

Nosso maior salto até agora foi controlar a maneira como você pensa. Ou melhor, a maneira como você acha que pensa. Se você tiver alguma dúvida, sobre qualquer assunto, a quem você vai recorrer? Ao Google, provavelmente. O buscador mais usado no planeta tem todas as respostas que você precisa, ordenadas da maneira que nós queremos que você julgue relevante.

A “googlelização” de tudo foi um de nossos primeiros programas de condicionamento. Nosso propósito era prever o comportamento de cada um de vocês, fazendo com que o pensar se tornasse algo secundário, missão cumprida com sucesso pelos Illuminati.

Aliás, uma curiosidade: você sabia que as duas letras “o” da palavra Google simbolizam um par de olhos em constante observação do seu comportamento? Estivemos de olho em você o tempo todo, mas você nem se deu conta disso. Admiro a maneira ingênua como vocês se comportam.

O livro dos tolos

O que você está fazendo? Apenas o Google não é o suficiente para que possamos manter o controle sobre você. Por isso, o estimulamos a nos contar de hora em hora tudo aquilo que está acontecendo em sua manipulada vida. Assim, criamos as redes sociais e os microblogs. Colocamos em suas mãos as ferramentas para que você ache que pode fazer o que quiser.

De hora em hora você nos avisa, via Twitter, tudo aquilo que está acontecendo em sua vida primária. “Vou tomar banho”; “vou almoçar no restaurante da esquina”; “estou pensando em fulano”. Não importa o que você esteja fazendo, estamos de olho em você, monitorando a sua vida.

As suas fotos, a maneira como você se diverte e tudo mais o que você faz, controlamos por meio do livro dos tolos, que vocês popularmente conhecem como Facebook. Nele temos informações atualizadas de boa parte da população mundial. Devo confessar que essa é uma das formas mais eficientes de controle que criamos até hoje. E vocês ainda se divertem, não é o máximo, tolos?

O fruto proibido

(Fonte da imagem: Apple)

A Apple é o maior exemplo de condicionamento de massas que conseguimos criar até o momento. A começar pelo nome da empresa, utilizamos como símbolo o fruto proibido para instigar você a ter um produto diferenciado em suas mãos. Mas certamente vocês nem perceberam isso, de tão encantados que ficam com as nossas tecnologias mágicas.

Contudo, nosso plano mais ambicioso até então foi o da “morte” de Steve Jobs. Sim, Steve está vivo e é um dos nossos membros mais ativos e inteligentes. Sete dias depois de anunciarmos a morte dele, chegou ao mercado a nossa ferramenta de controle chamada iPhone 4S. No smartphone, instalamos dois dispositivos: o Find My Friends e o Siri.

O primeiro dispensa explicações: sabemos onde você está sem que você precise fazer nada, basta estar com o seu celular no bolso. Não queremos perdê-lo de vista, vai que você começa a ter ideias anárquicas ou socialistas por aí, é melhor não facilitar. Já o Siri é, sem dúvida, um golpe de mestre.

Siri nada mais é do que uma sigla para “Steve is resting inside”, algo como “Steve descansa aqui dentro”. Como eu já disse, Steve Jobs não morreu. Uma de nossas mentes mais iluminadas, Jobs foi convidado a deixar a vida pueril e assumir a Grande Central de Comando. A partir de lá, ele tem acesso, em tempo real, a todos os diálogos feitos com os iPhones.

Você acha que está conversando com o Siri, mas na verdade está conversando com nossa Grande Central de Comando. Temos centenas de atendentes treinados para respondê-lo da maneira mais conveniente possível para nós. Com sorte você poderá um dia até mesmo ouvir do próprio Steve uma resposta para as suas perguntas fúteis.

E você ainda não acredita

(Fonte da imagem: HAARP)

Aposto que você chegou até esse ponto da leitura e continua cético com relação a tudo que eu disse. Continue assim, é exatamente isso que queremos. É tudo tão óbvio, todas as respostas estão na sua frente, mas ainda assim você não é capaz de enxergar e compreender. Para isso contamos com a ajuda de um projeto bastante eficiente, que permite também o controle mental sobre a população.

O nome dele é HAARP, algo que você já deve ter ouvido falar, mas nem se preocupou. Utilizamos uma mescla de ondas de rádio com frequências sonoras para manipular a mente coletiva dos cidadãos, fazendo com que vocês defendam a todo custo suas vidas ilusórias e julguem os nossos projetos como “meras teorias conspiratórias”.

E vem mais por aí

(Fonte da imagem: Divulgação)

Apesar de termos o controle sobre você, ainda queremos mais. Temos algumas ideias em mente como o RG com chip, que permitiria monitorar todos os cidadãos, mesmo aqueles que não têm aparelho nenhum em mãos. Internamente chamamos esse projeto de “a marca das bestas”. Temos certeza que você vai aceitar isso sem maiores restrições, afinal vamos prometer informatização, controle e agilidade em troca da sua liberdade.

Também não queremos que você tenha o trabalho de enviar os seus dados para nós a todo instante. Nossa nova plataforma de controle em expansão se chama “computação nas nuvens”. Na prática, oferecemos um espaço virtual gratuito para você em troca dos seus dados mais confidenciais. Obviamente você vai aceitar, sem pensar duas vezes.

Por conta das revelações que você leu acima, devo ser eliminado muito em breve. Fiz minha parte e esclareci os mistérios ocultos para vocês. Eu sei que provavelmente vocês não irão acreditar e vão dizer que tudo o que eu falei se resume a teorias conspiratórias sem sentido, mas a escolha é de vocês. Quer continuar sendo manipulado? O azar é só seu, minha marionete!

.....

Atenção: este artigo faz parte do quadro Erro 404, publicado semanalmente às sextas-feiras, cujo objetivo é fornecer um texto descontraído aos leitores do Baixaki. Qualquer semelhança com a realidade é meramente coincidência!

terça-feira, 29 de novembro de 2011

Wi-Fi pode acabar com a raça humana

Wi-Fi pode acabar com a raça humana

Estudo revela que sinais de rede sem fio podem matar ou mutilar espermatozoides.

Um estudo desenvolvido por cientistas argentinos revelou que a utilização da tecnologia Wi-Fi em notebooks pode afetar a capacidade de reprodução dos homens, se usados próximos dos órgãos reprodutores. De acordo com a pesquisa, liderada por Conrado Avendaño, do Nascentis Medicina Reproductiva, em Córdoba, os sinais da rede sem fio são capazes de matar ou mutilar os espermatozoides.

Segundo a Reuters, A pesquisa consistiu em deixar uma quantidade de esperma muito próxima a um laptop conectado a uma rede Wi-Fi. Após quatro horas, 25% dos espermatozoides pararam de se movimentar e 9% apresentaram danos em sua estrutura de DNA.

Em contrapartida, em uma mesma quantia de sêmen mantido na mesma temperatura, porém longe do computador portátil, os índices de mortalidade e problemas na estrutura genérica dos espermatozoides não passaram de 14% e 3%, respectivamente.

O pesquisador acredita que a radiação eletromagnética das redes Wi-Fi é a culpada pela diminuição da qualidade do esperma. "Nossos dados sugerem que o uso de um laptop com conexão sem fio à Internet e posicionado perto os órgãos reprodutores masculinos podem diminuir a qualidade do esperma humano", afirma Avendaño.

sexta-feira, 25 de novembro de 2011

Celulares e tablets

Por que celulares e tablets não precisam de cooler?

Entenda por que os aparelhos portáteis são tão úteis quanto os computadores de mesa e, mesmo assim, não têm qualquer cooler interno.

Nunca os aparelhos portáteis estiveram tão presentes no nosso cotidiano como nos dias de hoje. Estes gadgets, como são chamados, deixaram de ser meros “brinquedos” de luxo para se tornarem itens indispensáveis para muitas pessoas.

Essa revolução dos portáteis não aconteceu por acaso, afinal, tablets e smartphones modernos são tão úteis quanto notebooks e computadores de mesa, com telas bem definidas e brilhantes, alto poder de processamento e dezenas de sensores que os tornam verdadeiros canivetes suíços digitais.

Smartphones modernos são como computadores portáteis, mas sem cooler (Fonte da imagem: Divulgação Samsung)

Apesar de toda essa tecnologia que cabe no bolso, um detalhe sobre esses gadgets passa despercebido para muitos usuários: você não vê nenhuma ventoinha neles, diferente do que acontece com seus primos maiores.

O Tecmundo preparou esta matéria que vai ajudar você a entender melhor o motivo de não haver aberturas por onde o ar quente é soprado para fora nos tablets e smartphones. Confira!

Energia gera calor

Para entender os motivos da eficiência na manutenção da temperatura dos portáteis, primeiro precisamos entender o que faz os computadores maiores precisarem de tantos coolers. A primeira diferença notada entre os dois mundos é o espaço que eles ocupam. Claro, não é o tamanho maior que faz os desktops serem mais quentes, mas você logo verá que a relação é bastante grande.

Desktops e a maioria dos notebooks ainda são muito dependentes de componentes mecânicos para operar, como leitores de CD e discos rígidos que têm várias partes móveis. Diferente de circuitos eletrônicos, a miniaturização de mecanismos físicos é muito mais difícil, fazendo o patamar mínimo para o tamanho deles ser bem mais alto. Tablets e smartphones confiam apenas em circuitos puramente eletrônicos para quase todas as suas funções.

Interior de um HD (Fonte da imagem: Divulgação Samsung)

Movimentar partes móveis é um trabalho energeticamente custoso, o que explica o tamanho maior de um dos componentes que mais gera calor nos computadores: fontes de energia. As fontes de alimentação são as responsáveis por modular a corrente alternada da tomada e transformá-las nas diferentes correntes contínuas que alimentam os componentes do computador.

Quanto maior a variabilidade e exigência energética dos componentes, mais capacitores, transistores e mosfets a fonte precisa, todos gerando sua própria parcela de calor. Em suma, é possível afirmar que o primeiro motivo que faz os desktops e notebooks ficarem mais quentes é a maior quantidade de energia correndo dentro deles.

Assim como nas CPUs, todas as fontes precisam de ventoinhas (Fonte da imagem: Divulgação XFX)

Nos portáteis, a fonte está quase completamente ausente, já que são alimentados por baterias que armazenam a energia na tensão e modulação certa. A necessidade de uma fonte que fica entre o gadget e a tomada da parede ainda existe para os momentos em que o aparelho é carregado, apesar de ser totalmente externa.

É importante notar também que, quanto mais difícil for fabricar um componente, mais caro ele fica. Por isso, os fabricantes não investem tanto na miniaturização e eficiência energética de notebooks e, principalmente, desktops, porque essa não é uma necessidade primária para o mercado.

Arquitetura diferenciada

Outro motivo que faz os gadgets exigirem menos energia para operar é a arquitetura mais especializada. Notebooks e desktops são feitos para serem robustos e altamente escalonáveis, sempre tentando manter a compatibilidade com o maior número de componentes possíveis.

Placa-mãe de um desktop (direita) comparada à de um iPad

Isso é ainda mais evidente em computadores mais “hardcore”, com placa-mãe com mais de dez conectores USB, meia dúzia de SATAs, duas interfaces de rede, várias PCIs, slots de memória extra e muitos outros conectores. Manter suporte a todos estes equipamentos também aumenta o fluxo de energia entre as placas e chips controladores, contribuindo para o calor interno.

Já os tablets são altamente focados e não são projetados para dar suporte a quase nenhum componente extra além do que já está encaixado na placa principal. Dessa forma, os fabricantes podem limitar os tablets e smartphones a terem apenas uma motherboard que já inclui o processador, a memória RAM e demais controladores.

System-on-a-chip TEGRA3: CPU, GPU, ponte norte, ponte sul e controlador de memória (Fonte da imagem: Divulgação NVIDIA)

Toda essa especialização e controle sobre os diferentes componentes do gadget é um prato cheio para a prática de se unir o maior número possível de controladores dentro de um único circuito integrado, os chamados system on a chip. Novamente, reduzir o número de CIs diminui o consumo energético e, consequentemente, a produção de calor.

Menores e mais eficientes

Por último, mas não menos importante, está o fato de que a exigência de processamento para os dispositivos móveis é muito menor. Por mais poderoso que um iPad ou tablet com a última versão do Android possa parecer, dificilmente ele poderia rodar (tranquilamente) um aplicativo do nível do Microsoft Word 2010, com todas as suas centenas de ferramentas e dependências.

Afinal, gadgets portáteis são destinados para aplicações portáteis, com poucas informações aparecendo simultaneamente em uma tela bem menor do que a de um notebook ou desktop. Somando isso ao fato de que o sistema operacional também é mais simplificado, o resultado é um desempenho satisfatório mesmo com o hardware menos poderoso.

Outro fator que diminui muito a produção de calor é a arquitetura do componente que normalmente é o que mais esquenta: o processador. As CPUs dos tablets são feitas para abranger o maior número possível de funções com o mínimo de transístores, o que contribui muito para a economia de energia.

A baixa emissão de calor de todos estes componentes modernos permite que apenas dissipadores passivos sejam o suficiente para arrefecer o aparelho, eliminando a necessidade de ventoinhas mecânicas.

A bateria agradece

Perceba que quase todas as vantagens dos tablets e smartphones que foram citadas até agora receberam ênfase primária em sua eficiência energética, depois no calor gerado. Essa abordagem não ocorreu por acaso, afinal, quanto menos energia ele consumir, mais tempo vai durar a bateria do gadget, além de mantê-lo frio por mais tempo.

Placa principal de um iPad (Fonte da imagem: Divulgação BricoJapan)

Tamanha é a preocupação com o consumo de energia dos portáteis que os fabricantes têm optado em usar apenas componentes de alta eficiência não só em processadores e unidades de armazenamento, mas no aparelho como um todo. Basta olhar novamente para a placa principal do iPad (acima) para perceber que capacitores de alumínio (aqueles redondos) deram lugar a alguns poucos capacitores de tântalo e muitos microchips de silício.

Além disso, as próprias ventoinhas são componentes mecânicos que precisam consumir energia para funcionar, consequentemente, o próprio dispositivo usado para arrefecer o aparelho é um agente que contribuí com o calor, algo completamente indesejado.

quarta-feira, 23 de novembro de 2011

terça-feira, 22 de novembro de 2011

Linha Series 7 da Samsung

Linha Series 7 da Samsung pode vir com Windows 8

Segundo gerente de vendas e marketing da fabricante sul-coreana, notebooks devem chegar às lojas no segundo semestre de 2012.

Ainda que a Microsoft não tenha anunciado uma data exata para a chegada do Windows 8, alguns rumores surgem na internet para deixar os fãs do sistema operacional ainda mais ansiosos. Desta vez, o boato surgiu após a Samsung afirmar que sua nova linha de notebooks já virá com o sistema pré-instalado.

Em uma entrevista concedida ao site Bloomberg, o gerente de vendas e marketing da fabricante sul-coreana, Uhm Kyu Ho, afirmou que o plano é fazer com que os modelos da Series 7 de laptops da companhia cheguem às lojas na segunda metade de 2012.

Contudo, para quem espera ter uma dessas máquinas em casa em breve, uma triste notícia. Segundo a Samsung, esses computadores são voltados principalmente para os usuários mais corporativos, ainda que os preços cobrados não sejam tão altos quanto se espera.

Atualizações do Windows 8

Atualizações do Windows 8 vão exigir apenas uma reinicialização por mês

Nova versão do sistema operacional da Microsoft deve acabar com reinicializações indesejadas.

Chega de encerrar suas tarefas pela metade por causa de atualizações do Windows. É isso que promete a Microsoft com o novo Windows 8. Segundo o blog oficial da desenvolvedora, com a nova versão do sistema operacional os usuários não vão precisar de reinicializações constantes, pois o Windows vai permitir adiamentos mais prolongados.

Para atualizações rotineiras, os usuários vão poder escolher uma data mensal para que os procedimentos sejam realizados (o primeiro domingo do mês, por exemplo). Já para atualizações críticas, o prazo é menor, mas ainda é mais flexível do que o disponível no Windows 7: 3 dias.

Independente de qual seja o prazo, a qualquer momento os usuários vão poder acessar a tela de logon e desbloqueio para saber quanto tempo falta até a reinicialização programada. Há ainda uma outra vantagem: se o reboot estiver programado para um momento em que os aplicativos estiverem em funcionamento, o Windows 8 vai aguardar até que o computador entre em ociosidade para realizar a instalação das atualizações.

Windows 8

Microsoft promete que o Windows 8 poderá ser instalado com apenas 11 cliques

Sistema operacional também terá versão digital e poderá ser instalado a partir de um pendrive.

A Microsoft acabou de divulgar mais uma publicação enorme no seu blog de desenvolvimento com detalhes sobre o Windows 8, dessa vez referentes ao processo de instalação do novo sistema operacional. O texto cita diversos detalhes interessantes, incluindo os esforços para simplificar a instalação, um novo método de obter o sistema online e a automatizações de processo.

No que se refere a facilitar o processo, a Microsoft afirma que, se antes eram precisos 4 assistentes e até 60 telas para terminar a atualização para o Windows 7, agora, no 8, essa atividade poderá ser feita com apenas 11 cliques e o sistema ainda pode ser baixado da internet durante a instalação.

Comparação entre o número de cliques necessários para instalar cada versão do Windows. (Fonte da imagem: MSDN Blog)

Quando falamos de upgrades do sistema, o Windows 8 também demonstra uma performance muito superior. De acordo com um gráfico no blog, uma instalação limpa do Windows 7 poderia levar até 513 minutos (mais de oito horas) para ser concluída, caso o usuário optasse por fazer o update de todos os 1,4 milhões de arquivos disponíveis. Já no Windows 8, a mesma operação deve levar 52 minutos.

Como o novo sistema completamente otimizado para entrega digital, a Microsoft também está fazendo questão que os arquivos de instalação sejam os menores possíveis. Ao usar o sistema operacional em uma ISO antiga do Windows 7 x86, o download do Windows 8 passa de 2,32 GB para apenas 1,51 GB.

Mantendo a tradição de cada publicação no blog, Christa St. Pierre ainda incorporou um novo vídeo, que mostra o processo de instalação do sistema operacional a partir de um pendrive. Acompanhe o vídeo acima e fique atento ao Tecmundo para todas as novidades do Windows 8.

Saiba mais:

Nokia planeja lançar tablet com Windows 8 em 2012Atualizações do Windows 8 vão exigir apenas uma reinicialização por mêsMicrosoft explica economia de energia no Windows 8

sexta-feira, 18 de novembro de 2011

Uso da GPU

Uso da GPU pode melhorar a navegação do Windows

A Microsoft registrou uma patente de gerenciador acelerado de janelas a partir do processador gráfico.

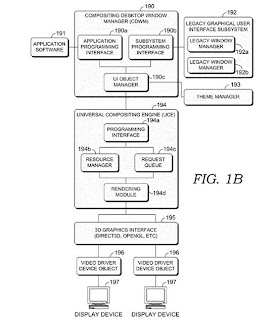

Carregar janelas do Windows pode ser uma tarefa mais rápida nas versões futuras do sistema operacional. A Microsoft anunciou o registro de uma patente que explica um gerenciador de composição para a Área de trabalho, que usaria a GPU para facilitar e aumentar a velocidade da navegação.

Trata-se do Compositing Desktop Window Manager (CDWM). A partir dele, o hardware potente de uma unidade de processamento gráfico e alguns efeitos visuais seriam utilizados para formar uma imagem de referência das janelas já abertas pelo computador, facilitando a recuperação dos dados quando em acessos posteriores. Há também uma integração com o OpenGL ou o Direct3D, indicando a presença de gráficos em 3D na tecnologia.

Os aplicativos acessariam o CDWM via um API, que conectaria os dois lados a partir de uma interface de usuário. Segundo o Tom’s Hardware, isso pode indicar que a Microsoft estaria atrás de janelas em formas geométricas diferentes, como círculos.

Como a divulgação é recente, a tecnologia ainda não deve estrear no Windows 8. Uma ideia similar já estava em planejamento pela Microsoft desde o Windows Vista, mas eram necessários chips poderosos demais, como as GPUs, ainda pouco populares na época.

Como o Facebook está vigiando seus passos?

A cada dia surgem novas denúncias sobre a falta de privacidade da rede social. Mas como ela está agindo?

Por Renan Hamann17 de Novembro de 2011

11.572 visualizaçõesrecomende (0)

comentários (22)compartilhe este link A maior rede social do mundo liga mais de meio bilhão de pessoas. Isso permite comunicações e compartilhamentos em vários níveis, que vão desde pequenos arquivos até grandes obras, vídeos e outros materiais de interesse comum. Você já deve saber que essa rede é o Facebook, mas você acha que ele é tão seguro quanto imaginamos?

Nas últimas semanas, várias denúncias surgiram, todas afirmando que os dados pessoais armazenados nos servidores do Facebook vão muito além do que pode ser considerado respeitoso à privacidade dos usuários. Há informações, inclusive, que afirmam que mesmo depois de deletar a conta, os ex-cadastrados continuam tendo os movimentos registrados.

Como o Facebook faz esse rastreio?

Assim como grande parte dos sites da internet, o Facebook instala cookies no seu computador. Eles são responsáveis pelo armazenamento de uma série de informações de navegação e, o principal, são utilizados para enviar estes mesmos dados até servidores remotos.

E é com base nesses cookies que as denúncias de que o Facebook estaria rastreando seus usuários surgiram. Segundo o USA Today, a rede social estaria quebrando as regras de privacidade em três níveis:

•Conectado: assim que você se loga nos servidores, um cookie de sessão e um cookie de navegação são instalados no navegador. Eles são responsáveis pela medição de tempo de permanência na página, além de localizar IP, resolução e várias outras informações técnicas. Além disso, todas as vezes que você clicar em “Curtir”, preferências de usuário serão salvas.

•Desconectado: quando você está navegando em outras páginas ou se está visitando o Facebook, sem estar logado na rede social, apenas o cookie de navegação é instalado. Porém, todos os itens citados anteriormente continuam sendo informados ao servidor, incluindo seu IP e seu tempo de permanência.

•Após encerrar as atividades do Facebook: denúncias de um grupo alemão apontam para o fato de que, até mesmo após deletar a conta na rede social, os usuários continuam sendo rastreados. Isso significa que dados de navegação continuam sendo recebidos pelos servidores de Zuckerberg.

De onde vêm as denúncias?

A fonte principal das acusações é a ACLU (União pela Liberdade Civil Americana, uma organização independente dos EUA), que afirma categoricamente: “A rede social está seguindo você”. Foi ela que entrou em contato com o órgão governamental FTC (Comissão Federal do Comércio, também dos EUA), com as denúncias de que o Facebook estava roubando informações.

O que a ACLU pede é que uma ferramenta chamada “Do not track” (Não rastreie) seja instalada no Facebook. Com ela, os usuários poderiam decidir se desejam ter suas informações de navegação rastreadas e enviadas para a rede social e seus parceiros. O próximo passo, caso a FTC endosse as denúncias, será levar os pedidos até o congresso norte-americano.

.....

O que isso significa? O Facebook está passando pelas mesmas denúncias que a Google passou algum tempo atrás. Provavelmente, o rastreamento de dados de navegação deve ser utilizado para personalização de oferta de conteúdo, segmentando com mais eficiência os anúncios exibidos.

Encarar esses fatos como invasão de privacidade depende de cada leitor. Mas é fato que, nem todos os usuários gostam de saber que estão tendo todos os passos vigiados. Ainda mais quando não se sabe quais são as reais intenções por trás da atitude.

Leia mais em: http://www.tecmundo.com.br/facebook/15455-como-o-facebook-esta-vigiando-seus-passos-.htm#ixzz1e5u0EGDL

Erro 404

Erro 404: esse captcha é um Capeta!

Códigos alienígenas ou simples combinações aleatórias? Nada! Eles são obras malignas do Capeta.

Por Renan Hamann18 de Novembro de 2011

6.983 visualizaçõesrecomende (0)

comentários (23)compartilhe este link Quem já sofreu para decifrar um captcha levanta a mão! Pronto, já pode baixar para segurar o mouse e rolar a página enquanto lê o artigo. Pois é, aquelas famosas “letrinhas” que insistem em impedir que as pessoas baixem seus arquivos da internet têm um nome quase tão feio quanto elas. Isso que esses códigos servem para que as pessoas provem que não são robôs, sendo que só robôs conseguiriam entender o que eles querem dizer.

Você duvida? Faça um teste agora mesmo. Acesse alguns dos principais servidores de downloads e procure um arquivo qualquer. Na hora de selecionar o download, você precisará inserir o código captcha que o serviço exige. Nós do Tecmundo temos certeza que, em 90% das vezes, você precisou franzir a testa antes de conseguir entender o código.

Prove que você não é um robô

A principal função dos códigos captcha é impedir que spammers e outros tipos de robôs invadam os sistemas. Mas por que dizemos “robôs”? Porque são sistemas automatizados que varrem a internet em busca de acessos. Em sistemas de download, isso evita que os servidores percam seus ganhos com anúncios.

Ampliar (Fonte da imagem: Reprodução/Le Ninja)

Já em outras utilizações, como salas de bate-papo, a função do captcha é impedir que os bots invadam as conversas para fazer anúncios diversos. E foi por isso que o sistema ficou conhecido como um “farejador de robôs”. O problema é que, como já dissemos, há momentos em que só sendo cibernético para entender aqueles códigos.

Os gatinhos do Rapidshare

Um dos sistemas de verificação mais estranhos que já passou pela internet foi proporcionado pelo Rapidshare, em 2007. Em vez dos tradicionais códigos distorcidos e números que parecem outros caracteres, eram apenas enormes e muito visíveis letras. E elas vinham acompanhadas da seguinte frase: “Digite todas as letras que estiverem com um gatinho”.

(Fonte da imagem: Reprodução/ZTop)

O difícil era identificar quais eram realmente gatinhos e quais eram cachorros. Mais uma vez, provar que você não era um robô tornava-se uma árdua tarefa. Pesquisas mostram que, durante o período em que o sistema ficou no ar, as vendas de gatos foram reduzidas em 88%.

Sendo ofendido pelo Google

Depois de tentar acessar o Gmail três vezes e não conseguir, por errar a senha, você precisa inserir um código de verificação no sistema. O problema é que os servidores Google são um pouco “trolls”. É muito (mas muito) comum que as palavras sejam ofensas aos usuários ou palavrões desconexos.

Alguns dos exemplos mais clássicos são os mostrados na imagem acima. O primeiro mostra a palavra “Retard”, que significa, de uma maneira mais politicamente correta, “pessoa com distúrbios mentais”. O segundo... Bem, ele não pode ser traduzido aqui no Tecmundo.

O captcha que se odeia

Ser um captcha deve ser tão ruim que até mesmo os próprios códigos se odeiam. Prova disso é o exemplo que vamos postar logo abaixo deste parágrafo: uma coisa que é feita para que as pessoas digitem o que está escrito nela, e o que ela traz escrito é “não digite”! Só pode ser um captcha com sérios problemas de autoestima. Logo ao lado, temos um exemplo clássico de sequências criadas para denegrir algum país. Ou então um claro exemplo da influência de “South Park: o Filme”: “Blame Canada” (Culpe o Canadá).

Como criar um código captcha

O método de criação de captchas é muito simples. Primeiro, vamos aos itens necessários para o procedimento. Lembre-se de separar todos os objetos antes de começar a tarefa, pois qualquer deslize pode ser fatal. Você vai precisa de:

•Um teclado;

•Um monitor;

•Um mouse:

•Um computador;

•Um gato;

•Uma foto de Reagan, a garotinha de “O Exorcista”;

•Um editor de imagens;

•Tesoura sem ponta.

Com todo o material separado, siga alguns rápidos passos. Mas o faça com muito cuidado, para ter certeza de que todo o seu trabalho resultará em um captcha perfeito: aquele que... Ninguém... Jamais... Conseguirá... Decifrar (clique aqui para fazer com que essa frase tenha muito mais efeito). Agora vamos ao modo de preparo!

Primeiro, conecte monitor, teclado e mouse ao computador. Em seguida, ligue o computador e execute o editor de imagens que estiver instalado. Selecione a ferramenta “Texto” do editor de imagens e segure a foto de Reagan com uma de suas mãos. Com a mão que está livre, segure o seu gato alguns centímetros acima do teclado.

Agora é a hora mais complicada. Você precisa mostrar a foto da garotinha possuída para o gato, no mesmo momento em que soltá-lo de sua mão. Com o susto, ele vai começar a se debater e, ao cair sobre o teclado, pressionará várias teclas sem sequência lógica. Pronto, você já tem o código. Agora é só aplicar dois efeitos sortidos do seu editor de imagens e o seu código captcha estará concluído. Viu como é fácil?

.....

Atenção: este artigo faz parte do quadro "Erro 404", publicado semanalmente no Baixaki e Tecmundo com o objetivo de trazer um texto divertido aos leitores do site. Algumas das informações publicadas aqui são fictícias, ou seja, não remetem à realidade.

Romeno ataca servidores

Hacker romeno ataca servidores da NASA e acaba preso

Um ano após os primeiros ataques, Robert Butyka foi localizado e preso por vários crimes digitais.

Se você é hacker e planeja invadir algum sistema, não faça isso com a NASA. Robert Butyka, um romeno de 26 anos, não ouviu este conselho e agora está preso na Romênia. Ele está sendo acusado de invadir servidores da Agência Espacial Norte-Americana desde dezembro de 2010, causando mais de 500 mil dólares de prejuízos ao governo dos Estados Unidos.

Algumas das principais denúncias contra ele incluem a obtenção de acesso não autorizado ao sistema, além de visualizar, modificar e restringir o acesso a dados sigilosos. Em suma, Robert Butyka invadiu os servidores e ainda modificou arquivos para que a própria NASA não pudesse mais acessá-los.

As investigações do Diretório Romeno de Investigações de Terrorismo e Crime Organizado foram as responsáveis pela descoberta do foco dos ataques. Agora, o hacker está sob custódia provisória e aguarda decisões judiciais para que possa ficar preso por mais alguns dias.

terça-feira, 15 de novembro de 2011

Chip

Cientistas querem criar chip que funciona como o cérebro humano

Ideia desenvolvida no MIT prevê circuitos analógicos e inteligentes, capazes de se adaptar a cada resposta fornecida.

Pesquisadores do MIT estão mais próximos de criar o primeiro processador que se comporta como um cérebro humano. O estudo liderado por Guy Rachmuth prevê o desenvolvimento de circuitos capazes de se adaptar a estímulos, algo muito diferente do que temos hoje.

A simulação de cada sinapse (a passagem de estímulo de um neurônio para o outro) será feita por um grupo de 400 transistores. O principal diferencial do chip está no fato de que seus sinais não são digitais, mas sim analógicos e ajustáveis, exatamente como no corpo humano.

Se a pesquisa correr bem, os novos chips poderão ir muito além do estudo do funcionamento cerebral. Os responsáveis pelo projeto já falam em integração dos circuitos ao corpo humano. Antes que vocês se preocupem em ter suas mentes controladas à distância, saibam que o objetivo é a recriação de funções como a da retina, em pacientes com graves lesões.

segunda-feira, 14 de novembro de 2011

Processadores Intel

Quais as diferenças entre os processadores Intel Core i3, i5 e i7 da primeira e segunda geração?

Conheça os novos processadores Intel e as principais novidades da arquitetura Sandy Bridge.

Em março do ano passado (2010), publicamos uma matéria a respeito das diferenças entre os processadores da família Intel Core, mais especificamente os modelos i3, i5 e i7. Agora, mais de um ano depois, vamos esclarecer as principais mudanças nas CPUs que integram a segunda geração dessa linha.

Lançados no início deste ano, os processadores com microarquitetura Sandy Bridge vêm para mostrar um salto em desempenho computacional. Baseados na arquitetura prévia Nehalem, essas novas CPUs contam com muitas características semelhantes. Todavia, existem mudanças que fazem dessa evolução na linha Intel Core um grande marco na história da maior fabricante de processadores.

Tudo igual... Entretanto, muito diferente

Como a própria Intel denomina, os novos Intel Core i3, i5 e i7 são processadores pertencentes à segunda geração de uma arquitetura que mostrou excelentes resultados. E justamente por não se tratar de um uma nova linha é que muitas configurações são semelhantes.

Memória cache

Todos os processadores contam com memória interna, a qual é divida em subníveis. Cada um serve para armazenar um determinado tipo de informação. Vale lembrar que essas divisões de níveis já são bem conhecidas pelos nomes cache L1, L2 e L3.

Os processadores Intel Core de segunda geração vêm com algumas modificações no cache. Entretanto, antes de falar das novidades, precisamos deixar claro o que permanece intacto. Se repararmos bem, o cache L1 das CPUs com arquitetura Sandy Bridge não foi alterado. Dessa forma, esses chips contam com 32 KB para instruções e 32 KB para dados – quantidades de memória separadas para cada núcleo.

O cache L2 não sofreu alterações no modo de funcionamento, tampouco na quantidade de memória. Sendo assim, os processadores Intel Core de segunda geração trazem 256 KB de memória para cada núcleo (o que altera a quantidade total de acordo com o modelo). A única diferença é que o cache L2 foi renomeado para Mid-Level Cache (MLC), algo como “Cache de Nível Intermediário”.

Controlador de memória

Assim como na primeira geração da linha Intel Core, o controlador de memória do processador continua integrado ao chip principal. Tal método foi adotado anteriormente e surtiu excelentes resultados, fator que obrigou a Intel a manter a receita. Antes de continuarmos, vale lembrar que, como o próprio nome diz, o controlador de memória serve para controlar a memória. E no caso das CPUs Intel Core, são memórias do tipo DDR3.

Tecnologia Intel Turbo Boost 2.0

A tecnologia Inter Turbo Boost serve para regular a frequência do processador conforme os aplicativos em execução. Isso quer dizer que os processadores dotados de tal tecnologia são capazes de aumentar ou diminuir a “velocidade” e, consequentemente, economizar energia.

Com a segunda geração de processadores Intel Core, a fabricante realizou algumas melhorias no modo de operação desse recurso. Os processadores com microarquitetura Sandy Bridge têm sua frequência alterada pelo próprio sistema operacional, o qual não consegue ativar o recurso enquanto uma carga mínima é atingida.

Assim como a primeira versão dessa tecnologia, a segunda também depende de uma série de fatores. O valor máximo da frequência varia conforme o consumo estimado de energia e de corrente, o número de núcleos ativos e a temperatura do processador. Sendo assim, a CPU fica monitorando se todos esses valores estão dentro dos padrões e, se por acaso as tarefas demandarem mais poder de processamento, então o recuso é ativado.

Novidades fundamentais

Arquitetura

Antes de comentar sobre as diversas tecnologias que fazem parte dessas novas CPUs, vale abordar o que muda no método de construção. A primeira diferença notável está no tamanho ínfimo dos componentes internos. Os processadores com microarquitetura Sandy Bridge são fabricados com nanotecnologia de 32 nm.

Já os processadores com arquitetura Nehalem eram fabricados, em um primeiro momento, com nanotecnologia de 45 nm. Vale frisar, no entanto, que posteriormente a Intel investiu em chips com nanotecnologia de 32 nm.

Em teoria, tanto as CPUs Intel Core de primeira quanto as de segunda geração seriam idênticas nesse aspecto. Contudo, os novos modelos contam até mesmo com a northbridge fabricada com 32 nm, enquanto que, nos anteriores, esse componente ainda era de 45 nm.

A montagem dos componentes internos também sofreu alterações. Os processadores Sandy Bridge vêm esquematizados em formato de anel. Isso significa que diversos itens estão em diferentes posições. Tal mudança foi necessária em decorrência de algumas alterações quanto à ponte norte e a outros controladores.

A northbridge, inclusive, agora está acoplada ao chip principal, ou seja, na mesma pastilha de silício. Além disso, a unificação é uma característica primordial da nova arquitetura Sandy Bridge. Os núcleos, o controlador de memória, o cache L3 (LLC) e o chip gráfico estão todos unidos para melhorar o tempo de acesso e o compartilhamento de recursos.

Cache L0

Uma das principais novidades na arquitetura Sandy Bridge é o cache L0. Essa pequena memória vem para auxiliar o processador na hora de aproveitar dados comumente utilizados. O cache L0 recebeu o nome de cache de microinstruções decodificadas, o qual é capaz de armazenar até 1.536 microinstruções.

Esse novo cache é um benefício em dois sentidos: primeiro que o processador não terá de decodificar as mesmas instruções duas vezes, e, segundo, que a CPU consegue desativar a coleta de novos dados por algum tempo, fator que auxilia na economia de energia. A vantagem obtida ao usar o cache L0 chega a 80%, dado este obtido em uma apresentação da Intel.

Cache L3

Inovando ainda mais, a Intel mudou o modo como os núcleos acessam a memória cache L3. Nos modelos com arquitetura Nehalem, essa memória era independente. Nos processadores Sandy Bridge, ela é compartilhada — de maneira semelhante ao que se vê no AMD Phenom II. Isso significa que todos os núcleos podem acessar os mesmo dados, sem ter de ficar carregando as mesmas informações de forma independente.

Com isso, as CPUs com microarquitetura Sandy Bridge têm certa vantagem se comparadas às da primeira geração da linha Intel Core. Além dessa alteração no funcionamento, a Intel decidiu modificar o nome do cache L3 para Last-Level Cache (LLC).

AVX - Extensões de Vetor Avançadas

Em vez de adotar um novo conjunto de instruções SSE, a Intel decidiu adotar um caminho diferente. O conjunto de instruções AVX foi desenvolvido para utilização em aplicativos em que existe a presença intensiva de pontos flutuantes.

O que é um ponto flutuante? Basicamente, são números digitais, os quais servem para representar os números que conhecemos. Apesar de parecerem desnecessários, os pontos flutuantes possibilitam um aumento significativo no desempenho, porque são números simplificados para a fácil compreensão do processador.

Agora que você já tem ideia do que é um ponto flutuante, fica fácil compreender para que serve o conjunto de instruções AVX. Como o próprio nome diz, o AVX é composto por várias instruções, as quais vão possibilitar interpretar os pontos flutuantes e exibir números compreensíveis para o usuário.

Em teoria, o Intel AVX vai auxiliar na execução de aplicativos científicos, financeiros e multimídia. Todavia, a utilização desse conjunto de instruções depende do sistema operacional (só funciona no Windows 7 SP1 e quaisquer distribuições Linux que usem o Kernel 2.6.30 ou superior) e do aplicativo que está sendo executado, visto que o aplicativo precisa ter sido programado para trabalhar com tais instruções.

O Intel AVX utiliza operadores de 256 bits (contra os 128 bits que eram utilizados em conjuntos anteriores) e traz 12 novas instruções. Tais informações significam que mais dados podem ser processados ao mesmo tempo. Esse conjunto de instruções também será adotado pela AMD, nos processadores Bulldozer, visto que o objetivo é sempre gerar maiores vantagens para o usuário.

Intel HD Graphics

Uma das principais novidades das CPUs Intel Core de segunda geração é a presença de um chip gráfico acoplado com o processador principal. Por contarem com uma GPU, tais modelos são classificados como APUs (Unidade de Processamento Acelerado), assim como os novos processadores AMD Fusion.

As CPUs com microarquitetura Sandy Bridge podem contar com chips gráficos Intel HD Graphics 2000 ou Intel HD Graphics 3000. As GPUs desses novos processadores têm sua frequência variável conforme o modelo em questão. A memória desses chips gráficos é a memória RAM padrão do computador, todavia, eles podem utilizar os dados presentes no cache L3 do processador.

Por se tratar de processadores gráficos básicos, esses chips não são capazes de executar jogos com alta qualidade. Entretanto, o foco básico é a reprodução de vídeos em 1080p e de gráficos tridimensionais simples. Justamente por não se tratar de GPUs para jogos, essas unidades de processamento possuem suporte apenas para o DirectX 10.1.

Dual DDR3 e novo soquete

Os processadores da primeira geração da linha Intel Core podiam trabalhar com memórias DDR3 com frequência de até 1.066 MHz. Todavia, os módulos deviam ser configurados em canal triplo, fatores esses que mudaram completamente na segunda geração.

As novas CPUs trabalham com memórias DDR3 em canal duplo. Os módulos compatíveis podem operar na frequência de 1.333 MHz. Tal informação, no entanto, é válida para os modelos iniciais com arquitetura Sandy Bridge, visto que em breve pode ser liberada a versão do Intel Core i7 Extreme, a qual, em teoria, trará suporte para memórias com frequência de 1.600 MHz.

Outra mudança foi na disposição dos pinos de encaixe. O chamado “soquete” do processador teve alterações, isso porque a estrutura como um todo foi alterada ao organizar os componentes internos em forma de anel. Todos os novos processadores dessa linha vêm com o padrão de 1.155 pinos. Esse pequeno detalhe pode parecer insignificante, no entanto, é um aspecto importante a ser memorizado para o momento em que você for comprar uma placa-mãe compatível.

Algumas alterações na nomenclatura: K, T e S

Uma das principais diferenças entre as CPUs da primeira e segunda geração da linha Intel Core está no nome. Não que tal detalhe faça diferença na usabilidade, entretanto, é um fator importante a ser analisado, pois o entendimento é crucial para o momento da compra.

Basicamente, a Intel acrescentou letras para identificar os diferentes focos de cada processador. Assim, existem modelos que têm a terminologia T, S e K. A letra “T” identifica quais modelos são econômicos. O Intel Core i5 2390T, por exemplo, vem configurado com um TDP de 35 W. Ainda que tal valor não signifique necessariamente o consumo de energia, ele é o valor adotado pelas fabricantes para indicar qual CPU consome mais ou menos.

A letra “S” serve para indicar quais modelos possuem melhor balanceamento para desempenho. Isso significa que processadores com essa terminologia possuem frequência e outras especificações configuradas na medida certa.

Por último, a Intel reservou a letra “K” para especificar quais modelos são ideais para usuários que preferem desempenho máximo. Há somente dois processadores com essa terminologia, os quais podem ter a frequência alterada através do método de overclock. Falando bonito, a letra “K” indica que a CPU tem o multiplicador destravado e, com isso, o usuário pode aumentar o clock do processador e ter um ganho significativo em desempenho.

Outras tecnologias

Intel Clear Video HD Technology

Depois de tantas inovações, ainda sobraram algumas novidades que podem lhe convencer do potencial desses processadores. A primeira delas é a Intel Clear Video HD Technolgy, a qual combina uma CPU Intel Core de segunda geração com softwares específicos. Essa tecnologia possibilita melhor qualidade de imagem em vídeos 1080p e serve também para aprimorar o visual de conteúdos multimídia da web.

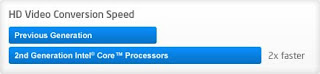

Intel Quick Sync Video

Essa tecnologia é dependente apenas de um processador Intel Core de segunda geração. O principal objetivo dela é acelerar a gravação de Blu-rays e DVDs, a edição de vídeos, a conversão de arquivos e outras tarefas multimídia. Como o próprio nome diz, em teoria essa tecnologia é capaz de sincronizar arquivos de vídeo quase que instantaneamente.

Intel Wireless Display

Os novos processadores Intel também possuem vantagens para os usuários que optam pelos modelos para portáteis. A tecnologia Intel Wireless Display é exclusiva para as CPUs Intel Core de segunda geração e possibilita que o usuário transmita um arquivo de vídeo diretamente do PC para uma TV, sem nem precisar de um cabo.

Intel Core i3 de segunda geração – O econômico

A segunda geração de processadores Intel Core é composta por modelos idênticos aos da primeira. A nomenclatura deles foi alterada, entretanto, o consumidor não deve ter problemas para identificar que o i3 é o mais modesto dos processadores.

Essa série de CPUs é composta por três modelos, cada qual com pequenas diferenças na frequência. Todos os processadores Intel Core i3 de segunda geração vêm com chip gráfico, compatibilidade com a tecnologia de 64 bits, dois núcleos (e capacidade para execução de quatro threads) e cache L3 de 3 MB.

Um detalhe importante a ser observado é que os processadores Intel Core i3 de segunda geração não são compatíveis com a tecnologia Intel Turbo Boost. Sendo assim, eles são “limitados” quando jogos ou aplicativos demandam mais poder de processamento do que a CPU consegue fornecer.

Os preços dos Core i3 equivalem ao poder de fogo que eles fornecem. Em nossas pesquisas, encontramos o modelo Intel Core i3-2100 por 378 reais (na loja Mega Mamute). Já o i3-2120 custa 60 reais a mais, algo a se pensar, visto que a mudança é de apenas 200 MHz na velocidade do clock.

Apesar de serem muito baratos, os processadores Intel Core i3 de segunda geração não são recomendados para usuários que desejam o mais alto desempenho. Eles são capazes de rodar muitos jogos atuais e, possivelmente, conseguirão processar muitos aplicativos e games futuros.

Entretanto, esses modelos são bem fracos para usuários que desejam tranquilidade em qualquer situação. Caso você busque um PC para atividades básicas, certamente um i3 de segunda geração dará conta do recado. Contudo, se o objetivo é ir além, recomenda-se um Intel Core i5.

Intel Core i5 de segunda geração – O ideal para qualquer tarefa

A série de CPUs intermediária da Intel continua sendo a Intel Core i5. Composta por nove modelos, essa linha é preparada para atender diversos públicos, visto que os processadores em questão possuem muitas diferenças nas especificações.

A diferença de desempenho das CPUs Intel Core i5 de segunda geração já começa nas especificações. Retirando o modelo i5-2390T, todos os demais vêm com 6 MB de memória cache L3. Além disso, a frequência mínima encontrada nessa série é 2,5 GHz, valor suficientemente bom para processadores de quatro núcleos.

Aliás, falando em núcleos, temos de alertar logo que o modelo Intel Core i5 2390T é o menos indicado para aquisição. Salientamos isso, pois essa CPU tem menor quantidade de memória cache L3 (ela vem com metade do que o encontrado em outros modelos) e conta “apenas” com dois núcleos. Não que tal modelo seja de baixo desempenho, entretanto, ele é equiparado aos processadores da linha Intel Core i3.

Apesar desses pequenos detalhes, os processadores i5 de segunda geração possuem muitas características em comum. Entre elas está o suporte para a tecnologia Intel Turbo Boost, a compatibilidade com sistemas de 64 bits e a presença de chip gráfico Intel Graphics HD.

Os preços dessas CPUs variam muito, pois existem muitas variações de um mesmo modelo. Em uma pesquisa rápida, encontramos o Intel Core i5-2300 por 518 reais (na loja Mega Mamute). Enquanto que o i5-2500 custa 598 reais, ou seja, por 80 reais a mais você obtém mais 500 MHz. Talvez esse valor não seja muito razoável, visto que um Phenom II X6 1075T custa 100 reais a menos.

Intel Core i7 de segunda geração – O rápido ficou mais rápido!

A linha Intel Core i7 de segunda geração chega para fazer ainda mais bonito. As poucas modificações internas nessas CPUs foram suficientes para apresentar enormes diferenças no desempenho. Essa linha é composta apenas por três modelos, os quais contam com quatro núcleos e capacidade para execução de oito threads.

Assim como a linha i5, a i7 também traz processadores compatíveis com a tecnologia Intel Turbo Boost. Isso significa que você terá excesso de desempenho em qualquer atividade, visto que não há muitas limitações quanto à velocidade de operação.

Por fim, devemos lembrar que os processadores Intel Core i7 de segunda geração contam com 8 MB de memória cache L3. E, não menos importante, eles vêm com chip gráfico para execução básica de jogos e vídeos em alta definição.

Tudo na série de CPUs i7 de segunda geração impressiona, inclusive o preço. Não que tais modelos não valham o que é cobrado, porém, para usuários domésticos o gasto apenas com o processador pode ser um bocado absurdo.

Aproveitando nossa pesquisa, verificamos o preço de dois modelos. O Intel Core i7-2600 custa 898 reais e o i7-2600k custa 928 reais. Sendo assim, a indicação de uma CPU dessa série só é válida para usuários que sejam entusiastas ou que busquem desempenho excessivo para durar por alguns anos.

O que esperar do futuro?

O Sandy Bridge saiu recentemente, no entanto, a Intel já planeja uma nova arquitetura: a Ivy Bridge. Essa será lançada em um futuro breve e deve trazer diversas melhorias. A primeira está no método de fabricação, o qual se aproveitará da nanotecnologia de 22 nm.

Outras novidades devem ser: mais memória cache, suporte para o PCI Express 3.0, uma GPU compatível com o DirectX 11 e compatibilidade com memórias DDR3 que operem na frequência de 1600 MHz. Quando serão lançados esses novos processadores? Ninguém tem certeza, mas certamente esse será um novo salto em processamento e economia de energia.

Compre o seu

Nossas explicações acabam aqui. De modo geral, as diferenças cruciais foram apresentadas neste texto. Esperamos que você tenha gostado e possa escolher melhor na hora de comprar o seu novo processador. Recomendamos também que você leia muito sobre as CPUs da AMD, as quais também apresentam excelente qualidade. Em breve publicaremos uma matéria sobre o assunto. Fique à vontade para comentar e até uma próxima vez!

Assinar:

Comentários (Atom)